MAC 주소 기반의 포트 보안(Port-Security)

2계층에서 동작하는 스위치에서 주로 사용되는 기법으로,

스위치가 가지고 있는 MAC Table을 참조하여 프레임을 통제하는 기술을 말한다.

예시로 여러 개의 포트를 가지고 있는 스위치가 있을 때,

각각의 포트마다 인가된 MAC주소의 장치들만 스위치에 연결되어 통신이 가능하게끔 설정하거나

MAC 주소 학습한도(Maiximum)를 지정하고, 지정된 개수보다 학습된 MAC 주소가 많아지면

해당 설정이 적용된 포트가 차단 되도록 하는 설정이 가능하다.

MAC 테이블을 위조된 MAC 주소로 가득 채워, 제 기능을 못 하게 만드는

Swtich Jamming 으로 인한 Sniffing 등의 공격을 방지해줄 수 있는 중요한 보안 기능이다.

* Port-Security는 Access, Trunk, Tunnel 포트에서만 설정이 가능하다.

** 실습 시 STP가 적용된 경우 스위치의 기본 동작이 "Blocking -> Listening -> Learning -> Forwarding" 인 점을 감안하여 실습을 진행

*** 수렴시간(Default=300Sec)으로 인해 연결 후 일정시간이 지나게되면 상태 확인이 가능해진다

● Port Security의 MAC 주소 학습 방식

Port Security에서 MAC 주소를 학습하는 방식으로는 총 세 가지가 있다.

- Static(정적-저장) : 위의 실습처럼 장치의 MAC 주소를 수동으로 직접 지정하여 NVRAM에 저장(재부팅 시에도 정보가 저장되어 있음)

- Dynamic(동적-임시) : MAC Table에 첫 번째로 학습되는 MAC 주소를 자동으로 지정(RAM에 저장되어, 재부팅 시 정보가 소멸)

- Sticky(동적-저장) : 동적으로 MAC 주소를 학습하여, Sticky로 학습된 MAC 주소를 NVRAM에 자동으로 저장

● 조건 위반 시 대응 정책(Violaiton)

인가되지 않은 MAC 주소 혹은 초과되는 MAC 주소가 감지됐을 때,

수행하는 행위에 대한 세 가지 설정이 존재한다.

- Protect : 위반한 장비에 대해서만 통신이 차단되며, 나머지 설정들은 유지

- Restrict : Protect의 기능에서 log message를 출력해주는 기능을 의미

- Shutdown : 포트 자체를 비활성화 시키는 기능

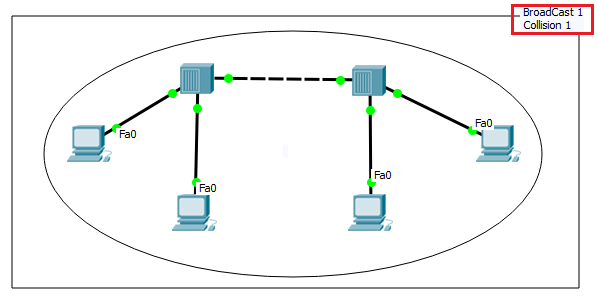

● MAC 주소 학습한도 기반

Node 1, Node 2에서 Ser 1으로 통신하기 위해 무조건 거쳐야만 하는

SW 2의 Fa0/1 포트에 Port Security를 적용하여 1개를 초과하는

MAC 주소 학습 시 포트를 다운 시키는 정책을 설정한 후,

각각의 노드에서 Ser 1을 향해 ping을 보내본다.

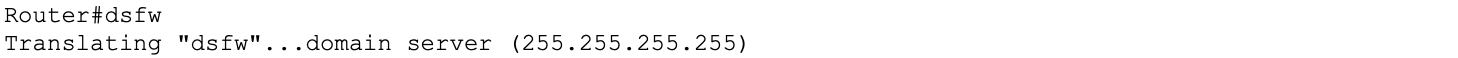

| SW1(config)#int fa0/1 SW1(config-if)#switchport mode access SW1(config-if)#switchport port-security SW1(config-if)#switchport port-security maximum 1 SW1(config-if)#switchport port-security violation shutdown SW1(config-if)#end |

▲ SW 2의 설정내용

SW 2의 Fa0/1 인터페이스에 Port Security 적용 후

Node 1과 Node 2에서 Ser 1에 대한 ping을 보내게 되면,

첫 번째 ping에 대해서는 문제 없이 송수신이 가능하지만

두 번째 ping 프레임은 SW 2의 Fa0/1 인터페이스에 이르기 전에

회선이 shutdown 상태로 전환되는 것을 확인해 볼 수 있다.

● 인가된 MAC 주소 기반

SW 1의 Fa0/1 포트에 현재 연결되어 있는 Node 1이 아닌

다른 장치의 MAC 주소가 인식되는 경우에 해당 포트를 Shutdown 시키는 정책을 설정

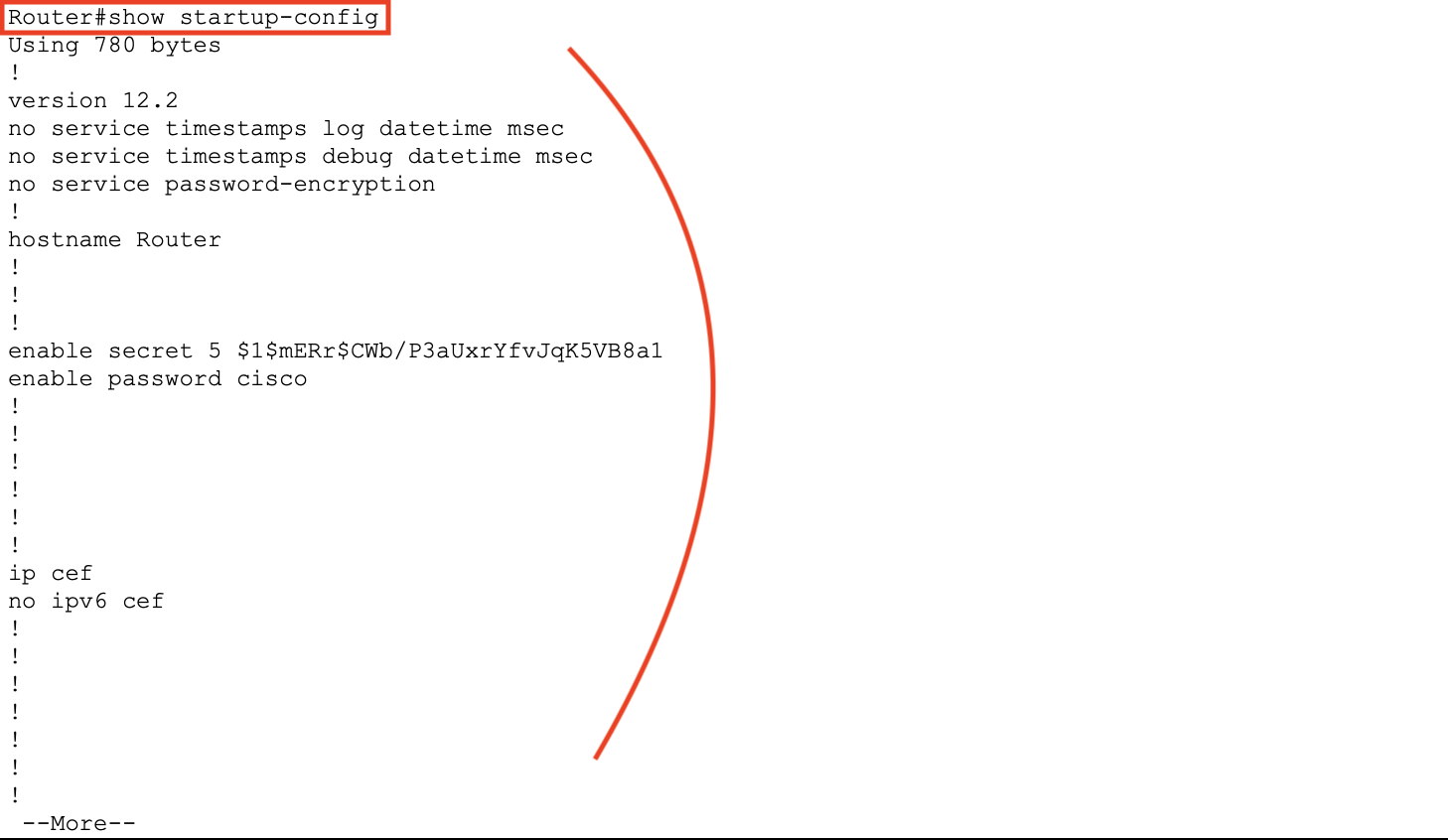

| SW1(config)#int fa0/1 SW1(config-if)#switchport mode access SW1(config-if)#switchport port port-security SW1(config-if)#switchport port-security mac-address 0060.3ED2.4861 SW1(config-if)#switchport port-security violation shutdown SW1(config-if)#end |

▲ SW 1의 설정내용

새로운 노드를 추가하여 다른 노드들과의 통신 요청 시,

즉시 회선이 Shutdown 상태로 전환되는 것을 확인해볼 수 있다.

Rule Violation으로 인해서 차단 되었던 이력이 있는 경우

재연결 시에 Shutdown 상태인 포트를 재시작(no shutdown) 해줘야 정상적으로 가동된다.

'Network' 카테고리의 다른 글

| [Network]Static_Route (0) | 2023.02.20 |

|---|---|

| [Network]Router_02 (0) | 2022.11.22 |

| [Network]Router_01 (0) | 2022.11.21 |

| [Network]VLAN (0) | 2022.11.16 |

| [Network]STP_Algorithm (0) | 2022.11.11 |