윈도우즈 서버(Windows Server)

Windows서버는 Linux(Server)와 동일하게 조직의 도메인 구성 및 다양한 서비스(FTP, HTTP, DNS ...)를

위해 사용되는 운영체제로 우리가 일반적으로 사용하는 Windows Home / Pro 와 UI가

비슷할 수는 있어도 내재 되어있는 구성과 기능들은 다른 점이 많다.

Windows서버의 핵심 기능으로는 IIS(Internet Information System), AD(Active Directory) 등이 있으며

수업이 진행중인 상태이므로 차차 풀어나가보도록 하겠다.

Windows서버도 리눅스와 유사하게 CLI 기반 시스템 구동이 가능하다.

이를 Server Core라고 칭하며, 그래픽 없이 서버의 핵심 기능만으로 운영하는 방식이다.

리소스 사용률이 적으며 보안이 좋다는 장점이 존재한다.

Linux와 비교했을 때 Windows서버만의 장점으로는,

- 모든 도메인 내의 노드들에 적용되는 GPO(Group Policy Object)

(그룹 정책 관리)

- 여러 개의 Domain 구축 시 확장성과 연계성이 편리함

(Domain 간 Trust 관계를 갖음)

두 가지를 대표적으로 꼽아볼 수 있다.

특히 시스템 관리자의 입장에서 GPO의 경우 Domain에 속한

구성원들에 대해서 중앙 집중식 관리를 통해, 일관된 정책 사항들을 반영할 수 있다는 점이 가장 큰 장점이다.

ex) 1(관리자) : N(구성원) 의 관리를 한 번의 작업으로 가능하게 하는 것

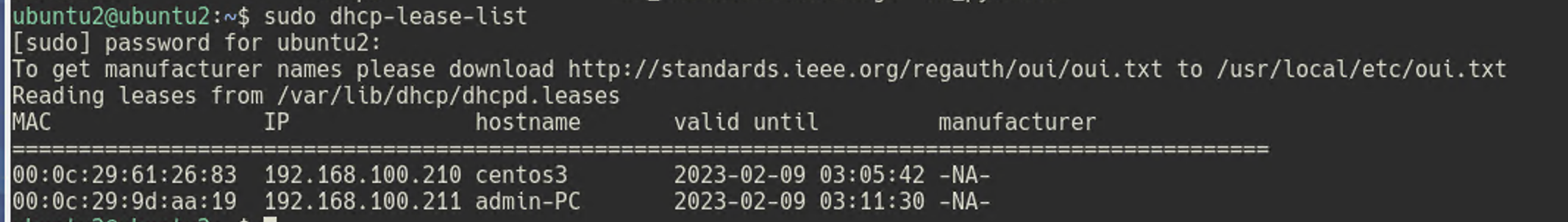

* 실습환경 : Intel i7-1260P(AMD64)

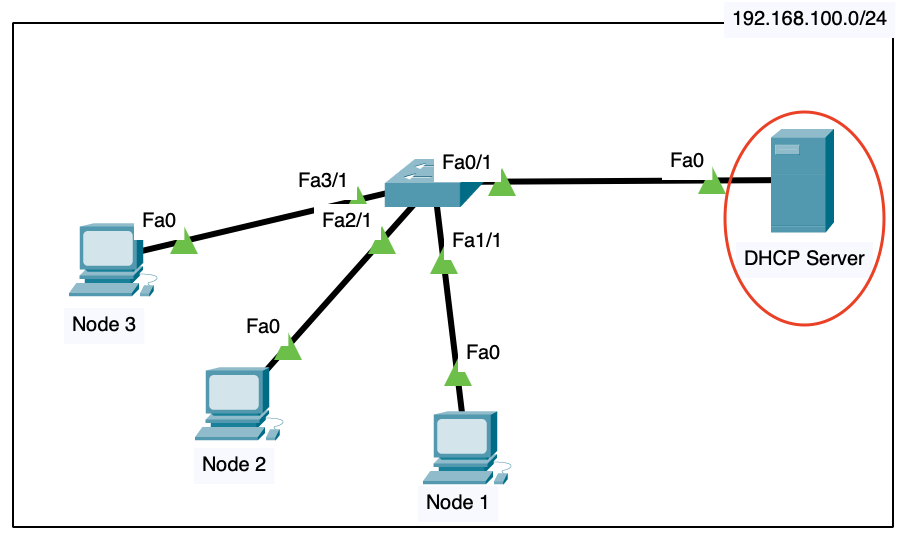

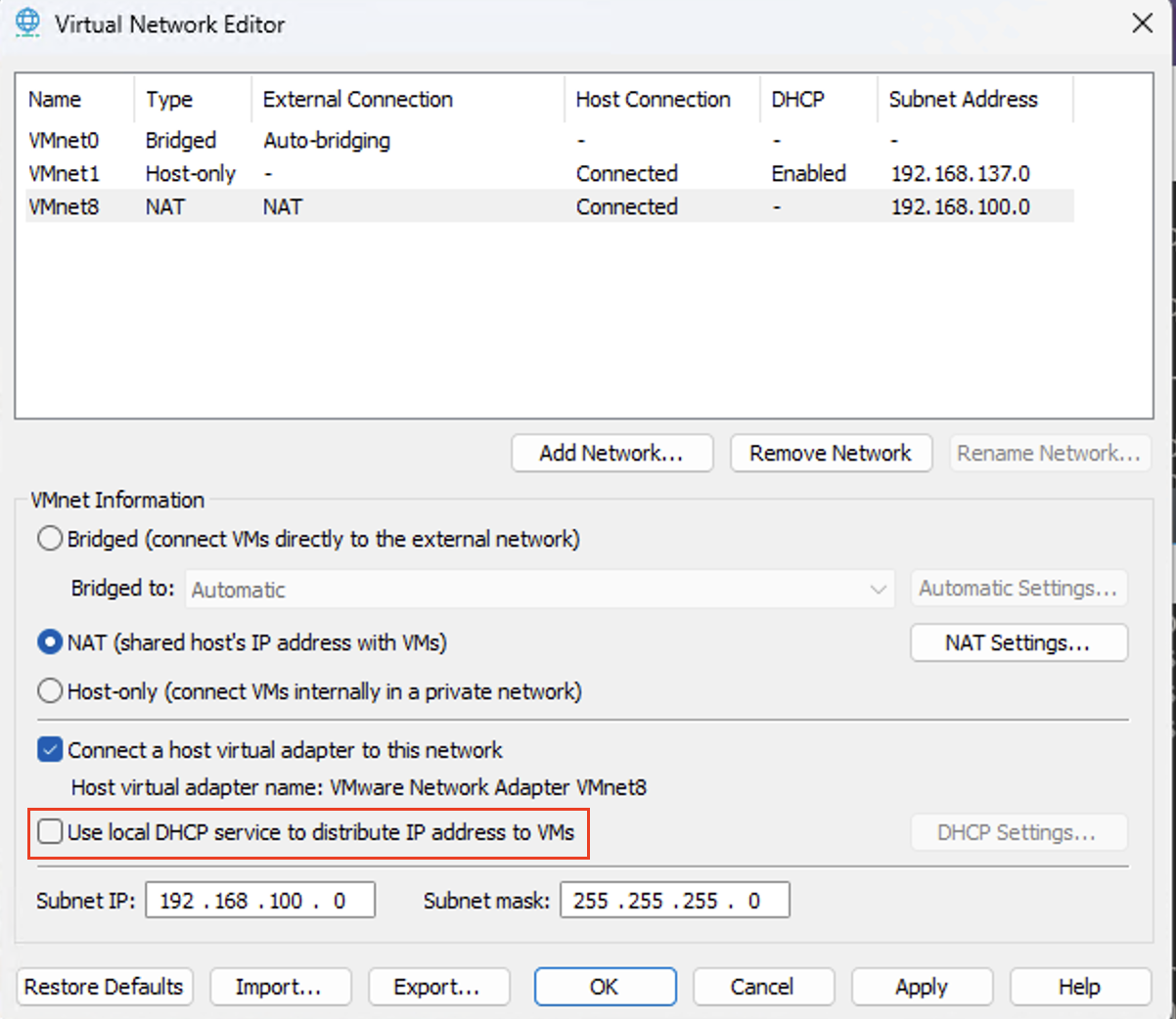

** 네트워크 대역 : 192.168.100.0/24

*** 해당 실습에서 사용된 이미지파일 버전 : Windows Server 2008 x64

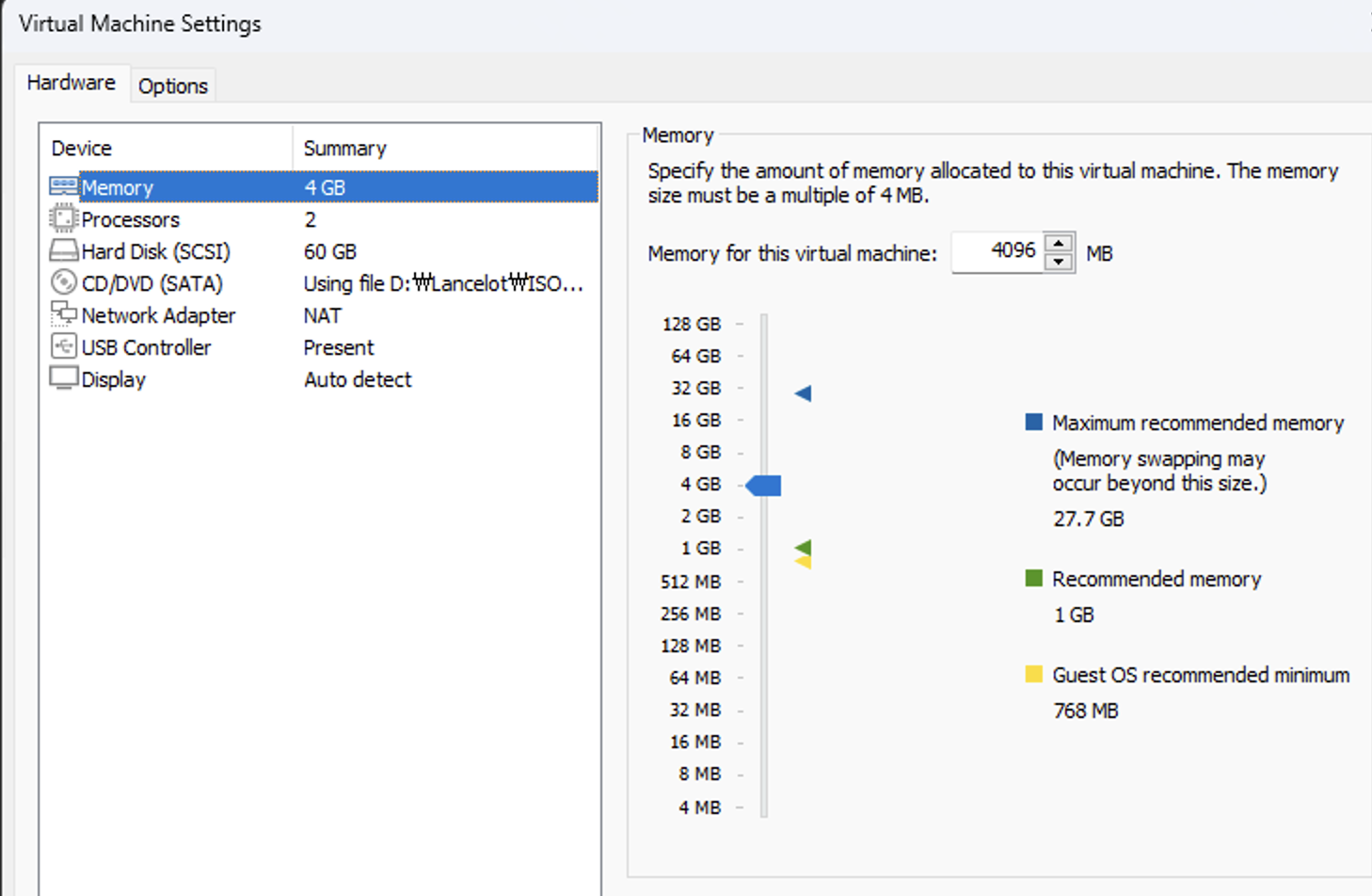

● VMWare를 사용하여 가상머신(Windows Server)를 생성

위의 그림과 같이 가상머신의 리소스를 구성했다.

* Hyper-V가 요구되는 작업 시에는 Processors의 옵션에서 가상화 허용을 체크해줘야함

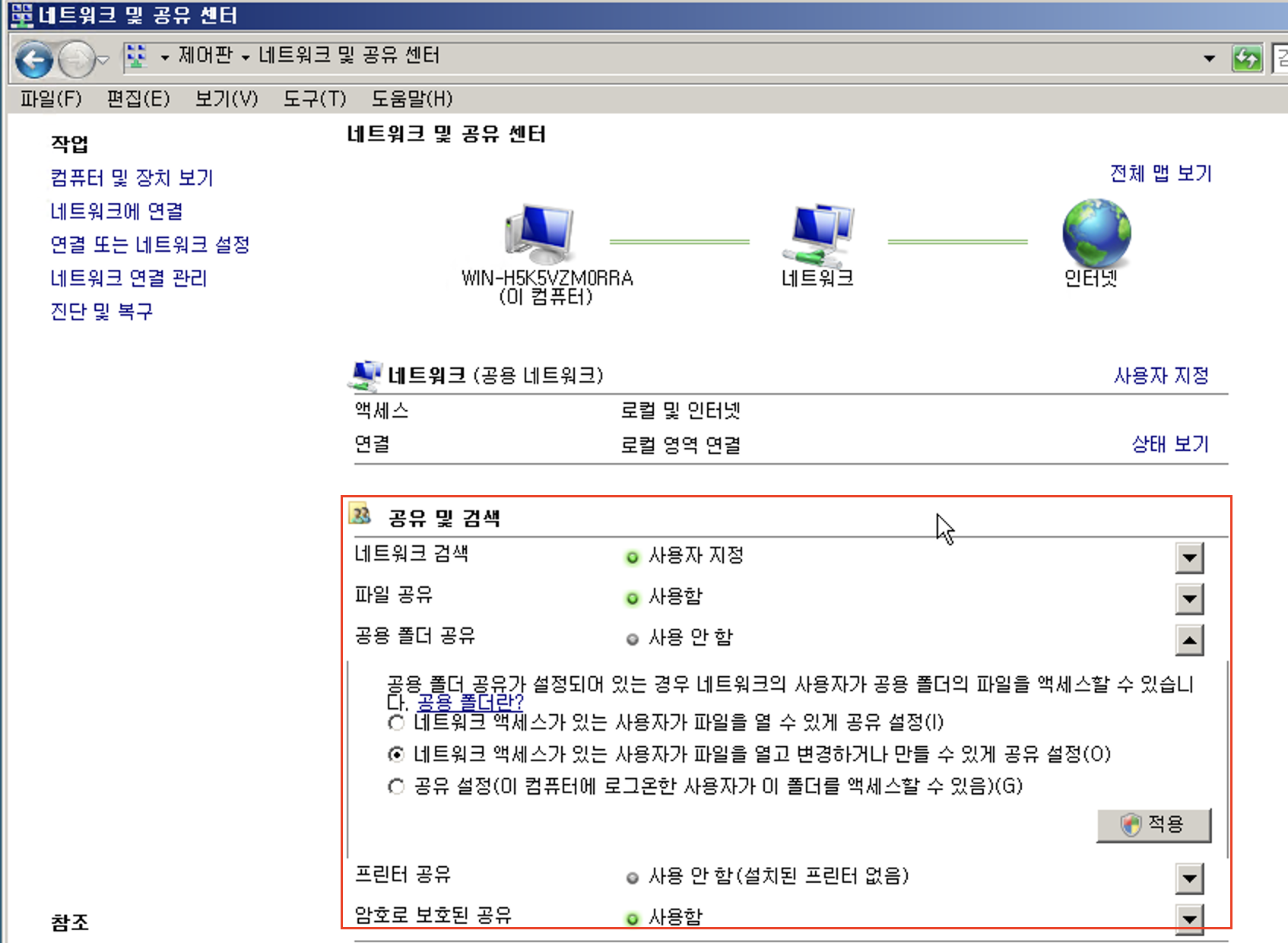

원활한 실습을 위해 '네트워크 및 공유센터'에서 공유에 관련된 권한을 위의 그림과 같이 설정

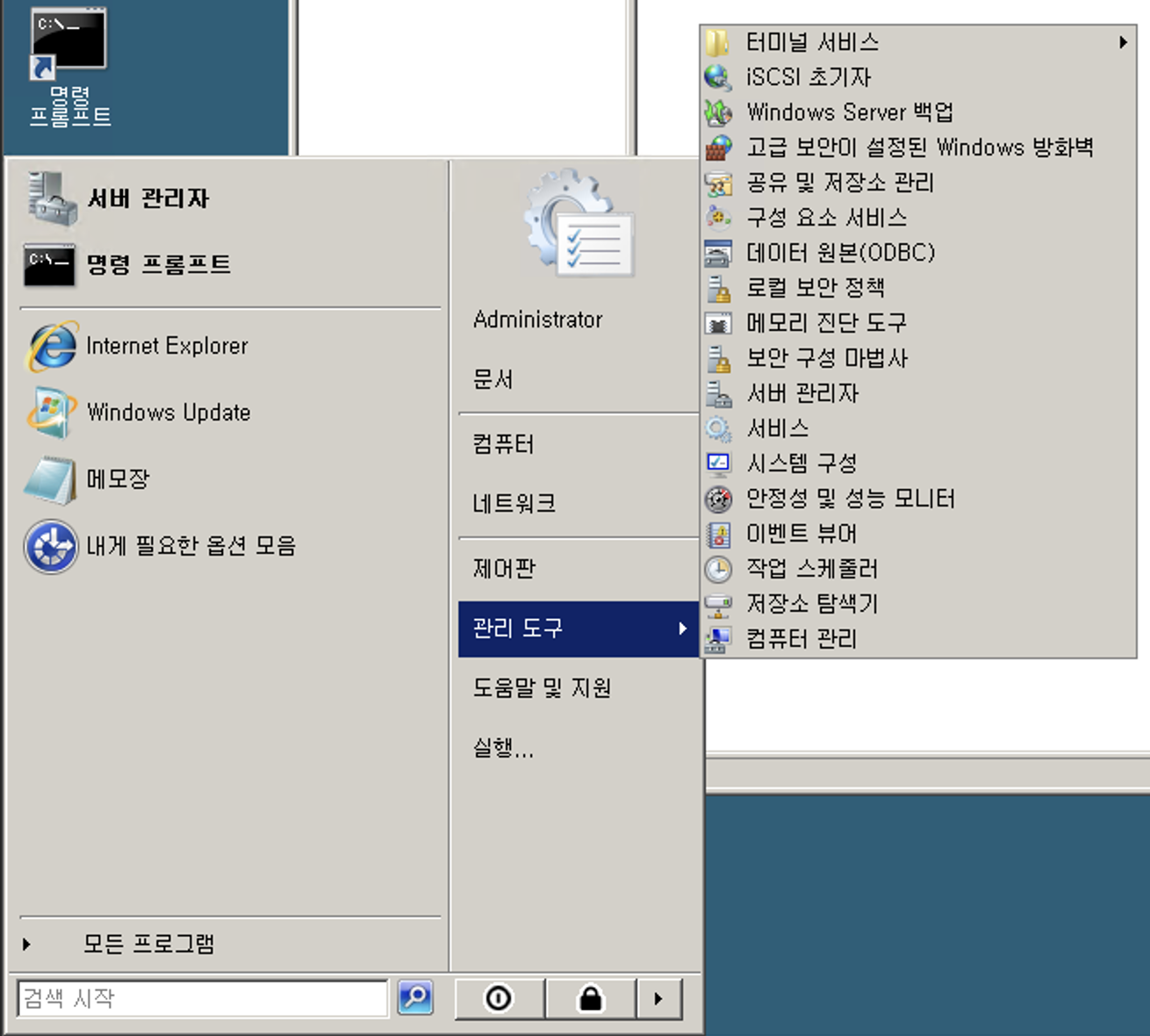

Windows Server의 핵심이라고 할 수 있는 부분이다.

리눅스와 달리 윈도우 레지스트리 편집기와 동일하게 정책반영 시,

그래픽이 주가 되기 때문에 자주 사용되는 도구의 위치는 미리 알고 있는 게 도움이 될 수 있다.

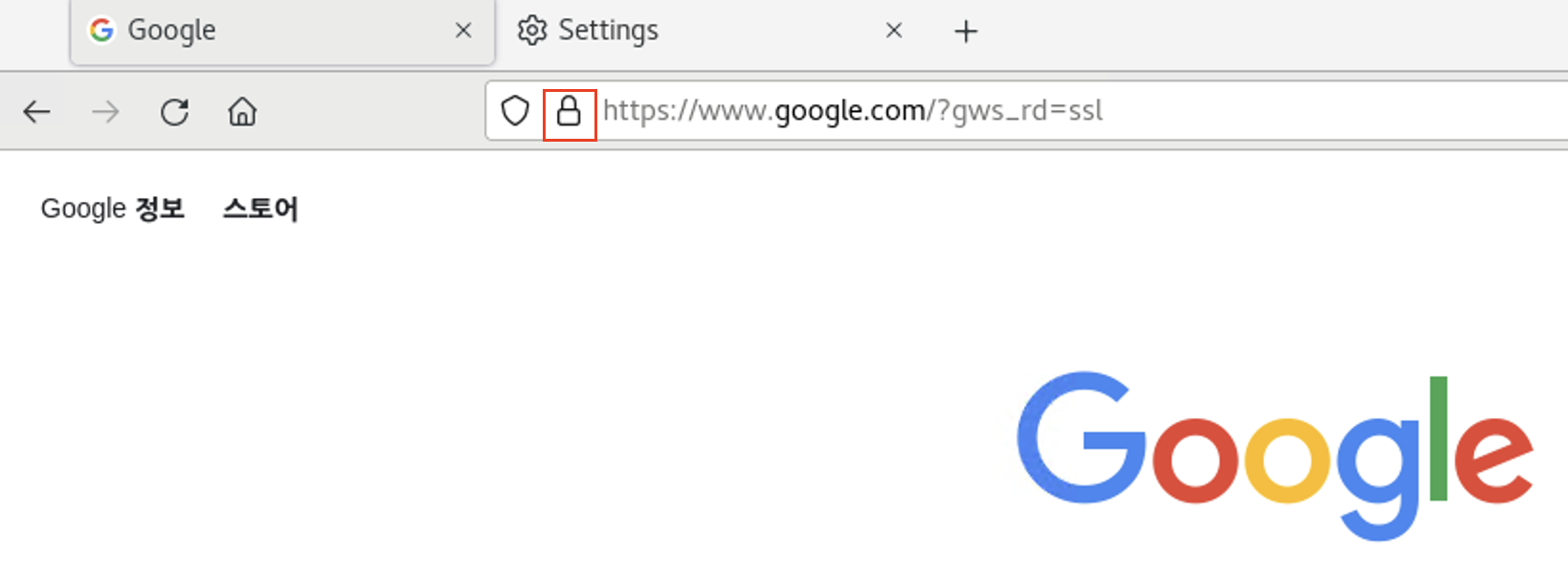

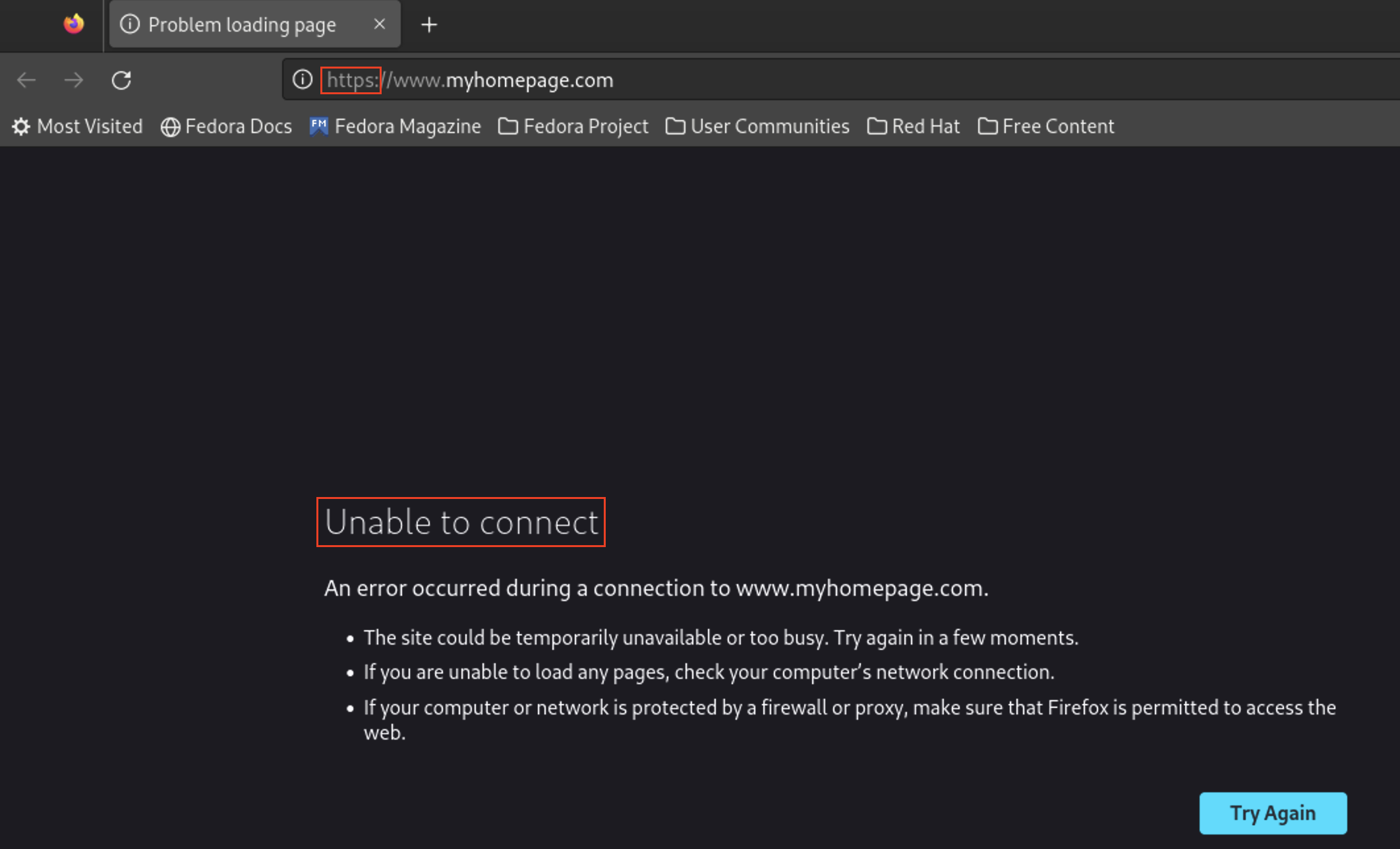

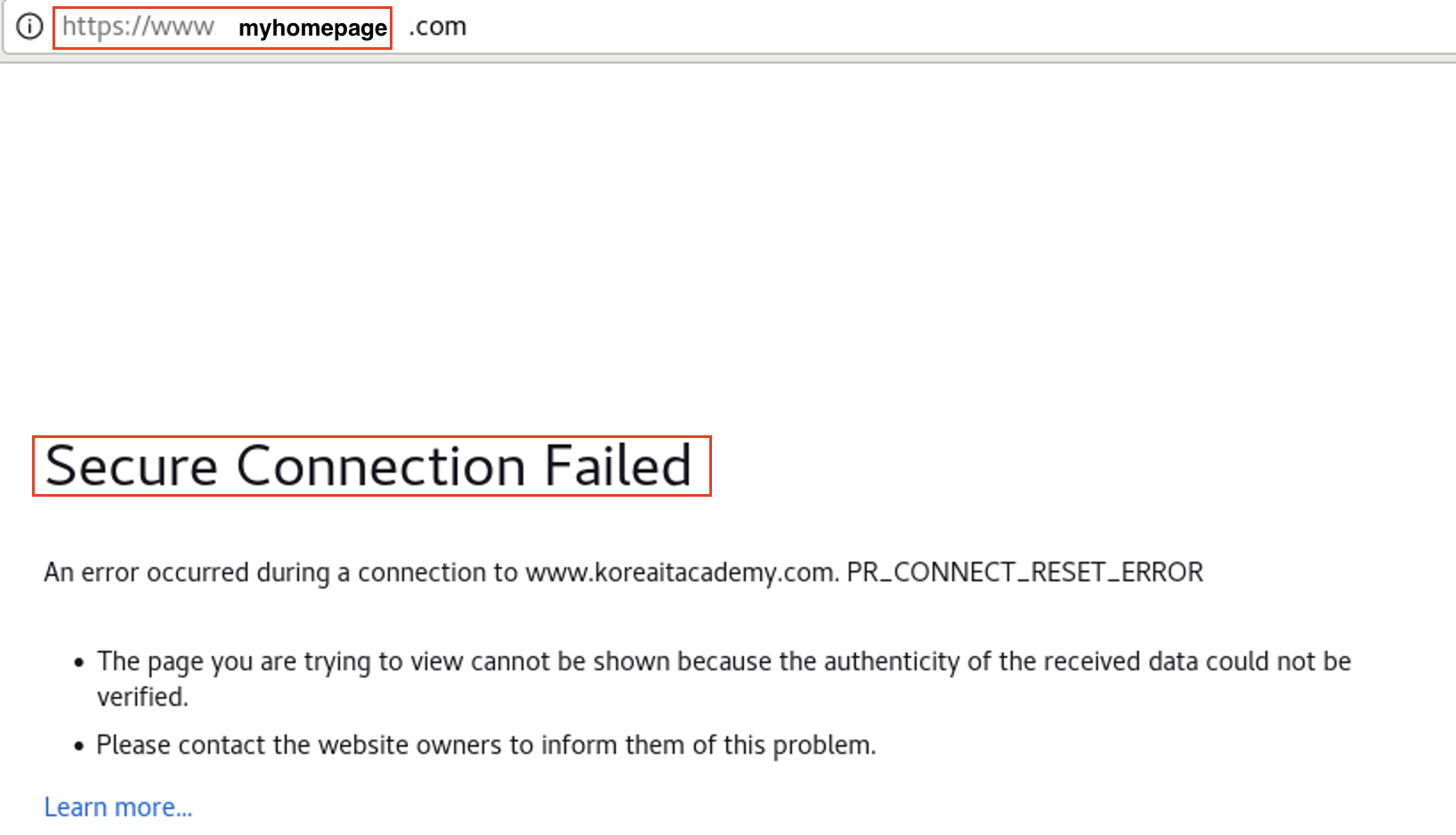

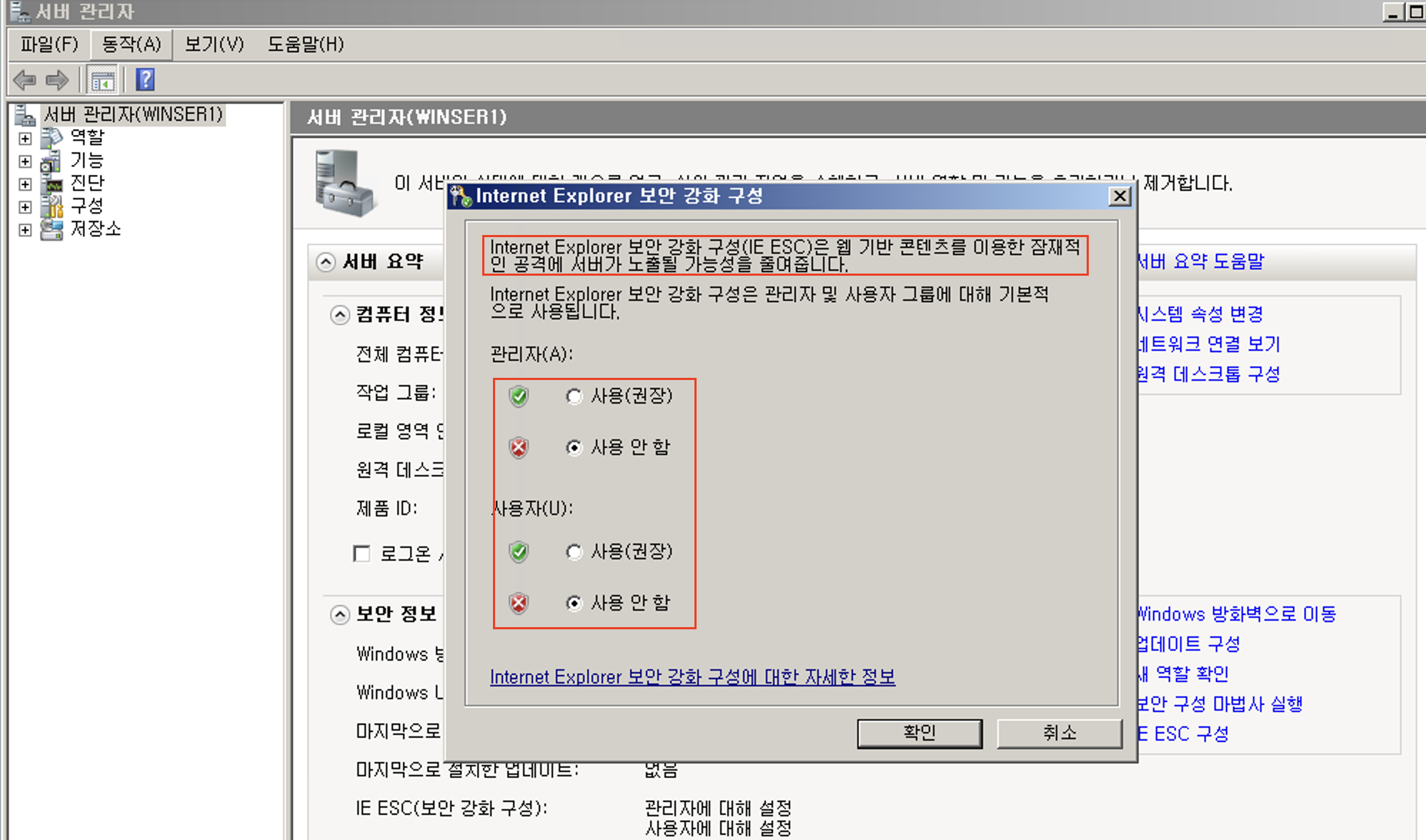

시작 버튼 → 서버 관리자 → IE ESC(Internet Explorer Enhanced Security Configuration) 구성 선택 시

위의 그림과 같은 설정화면이 출력되는데, 이는 일반적인 윈도우 클라이언트(Home/Pro) 버전이 아니기 때문에

Default는 웹 기반 콘텐츠에 관한 제재가 설정이 되어져 있다.

(해당 옵션 활성 시 외부로 연결되는 웹 사이트 접속 시에 실습을 위해 해제함 본래에는 사용 해야함)

● '로컬 그룹 정책'의 역할 확인을 위한 실습

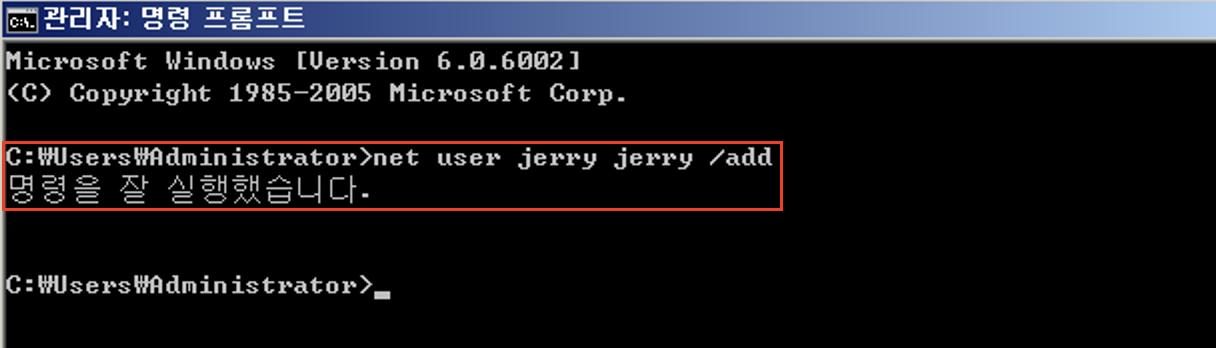

테스트를 위해 만들어 본 'jerry'라는 이름의 유저

해당 작업은 GUI 환경에서도 수행 가능하지만

임시 사용자를 생성할 때에는 명령 프롬프트가 간결하고 빠르다.

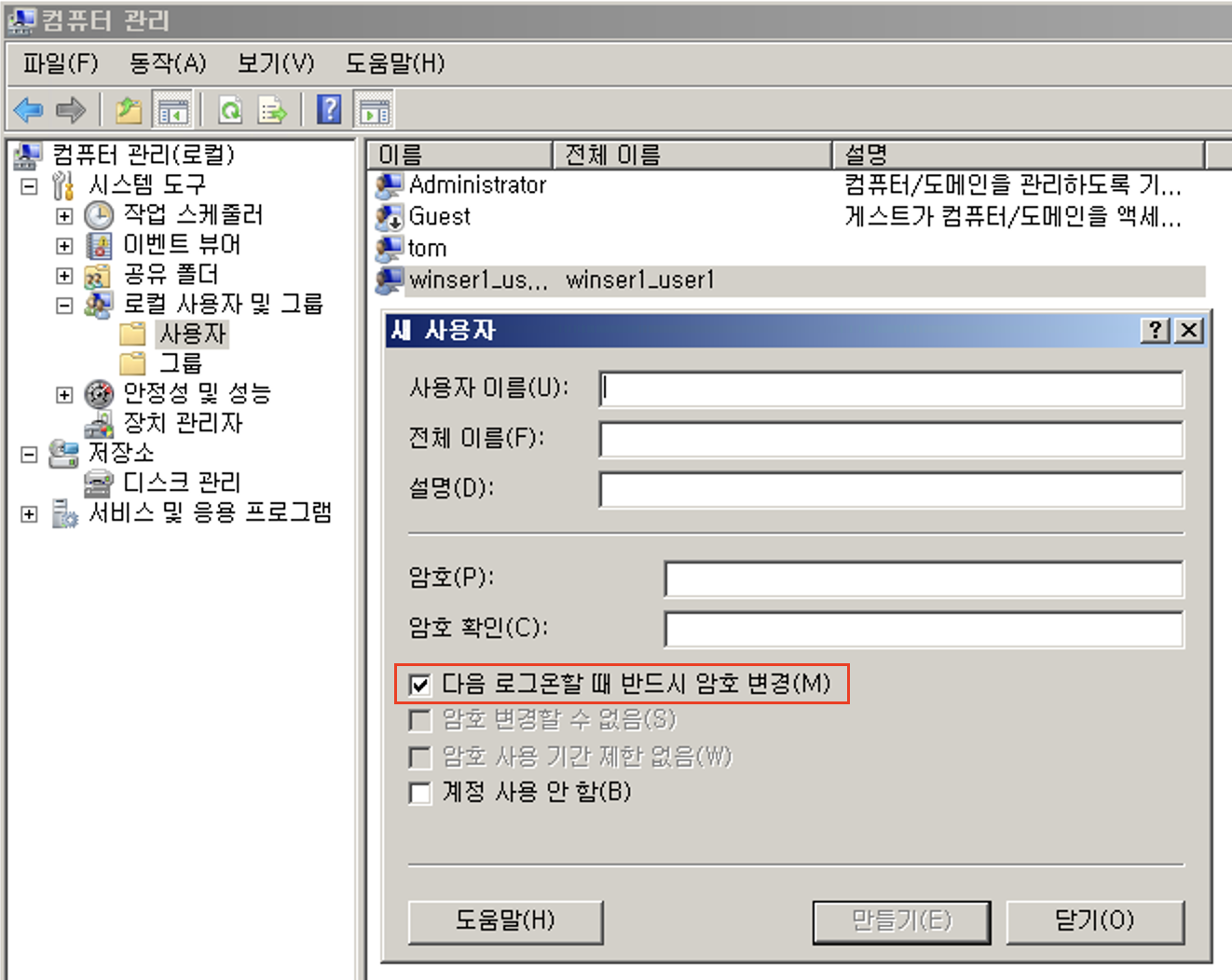

Windows서버(2008)에서는 사용자 계정 추가를 위해

컴퓨터 관리를 사용하며 새로운 계정 추가 시 위의 그림처럼

'다음 로그온할 때 반드시 암호 변경'옵션이 기본값으로 체크 되어있는 것을 확인할 수 있다.

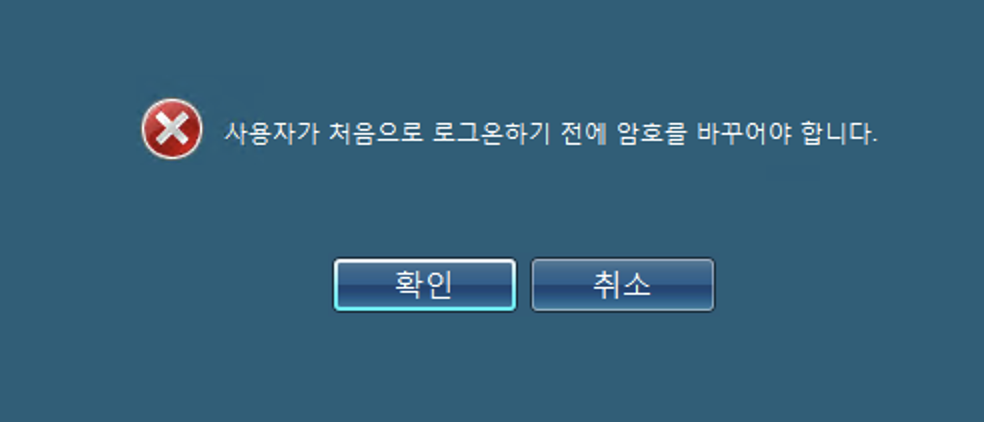

위의 과정과 동일하게 유저 생성 시 초기 로그온 화면에서

암호를 바꾸어야 한다는 경고문을 확인할 수 있다.

이후 로그온 진행 시 기존 패스워드와 변경할 패스워드를 입력하여

정상적으로 시스템에 로그온 할 수 있다.

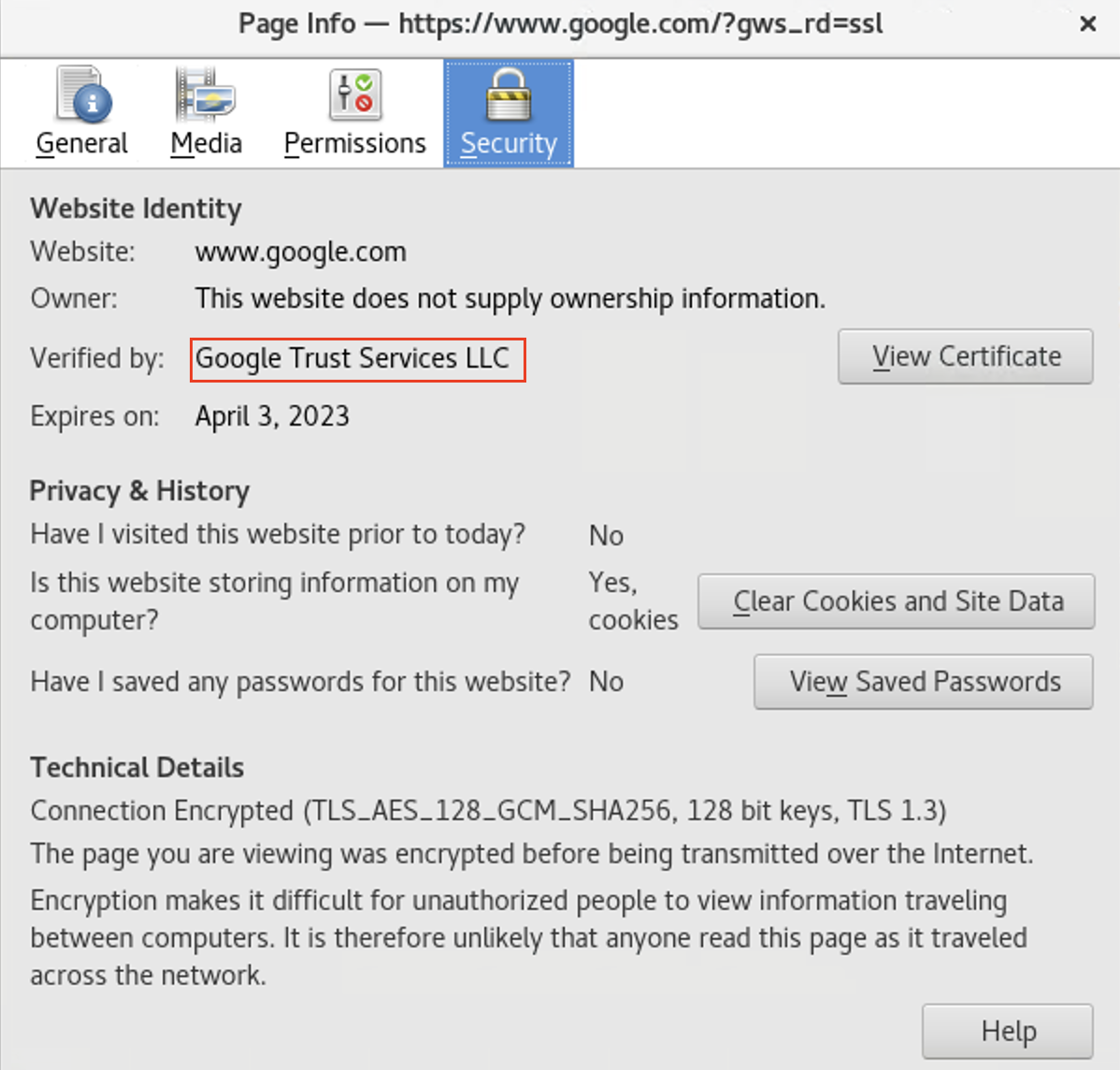

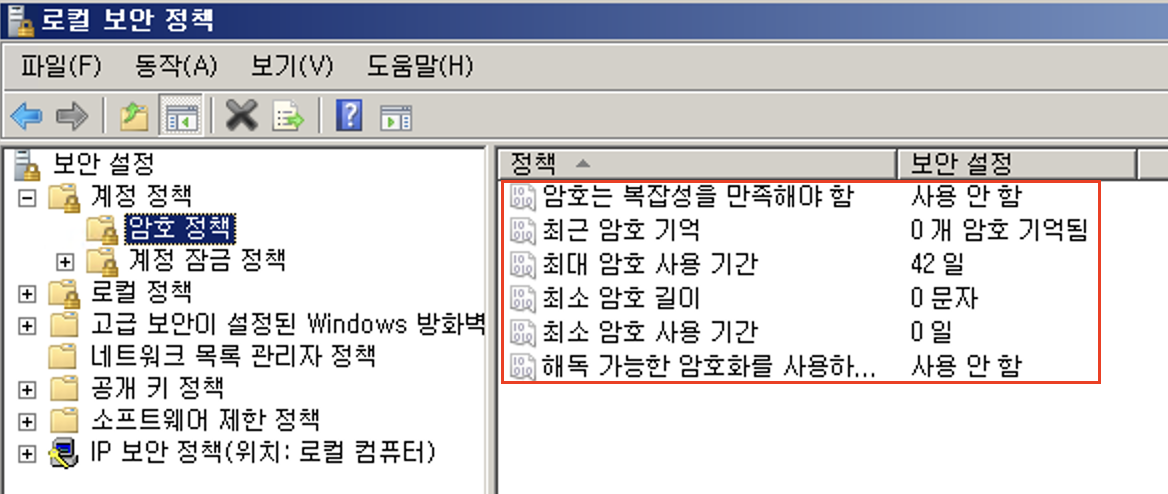

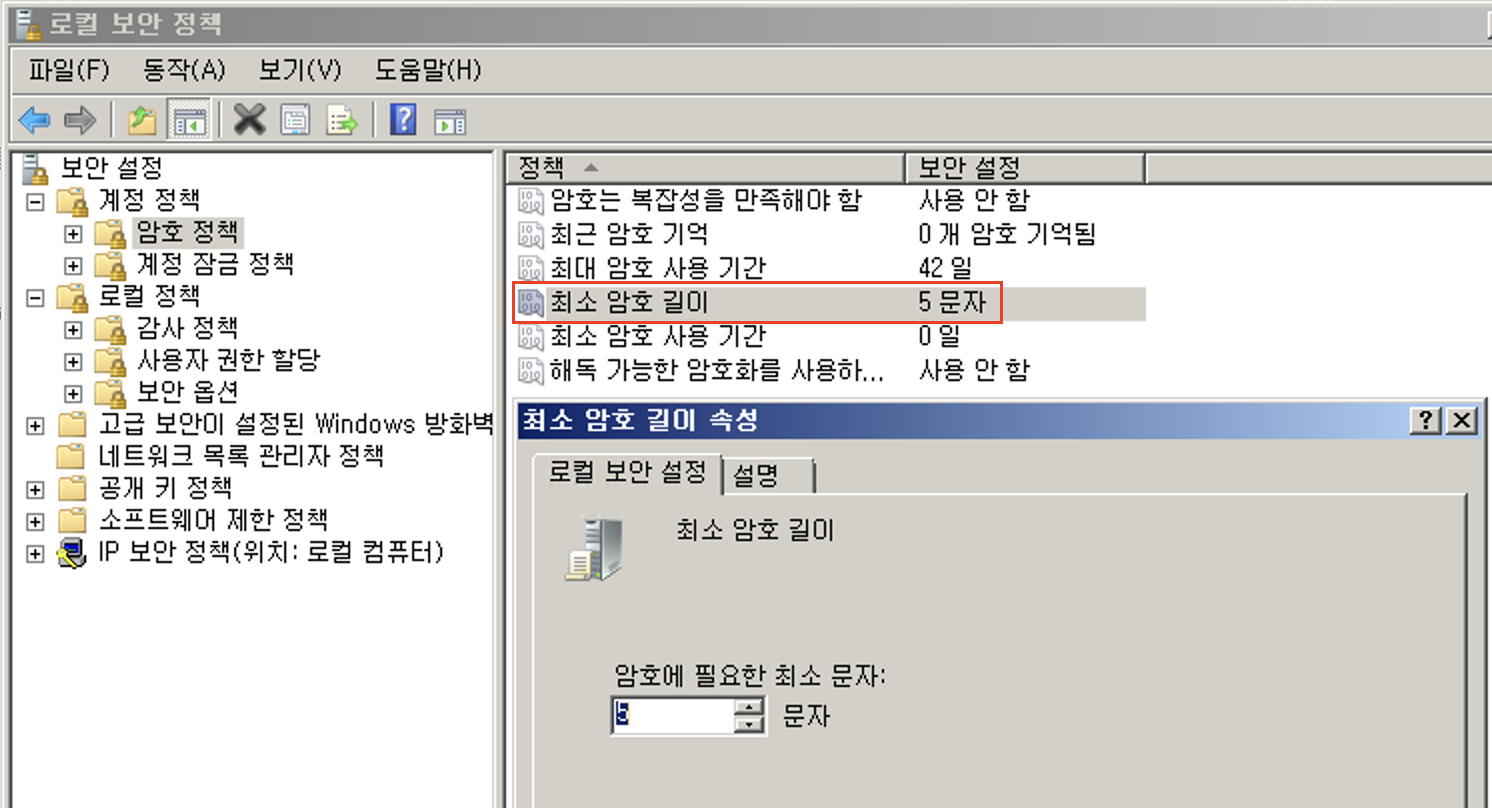

● '최소 암호 길이' 정책 실습

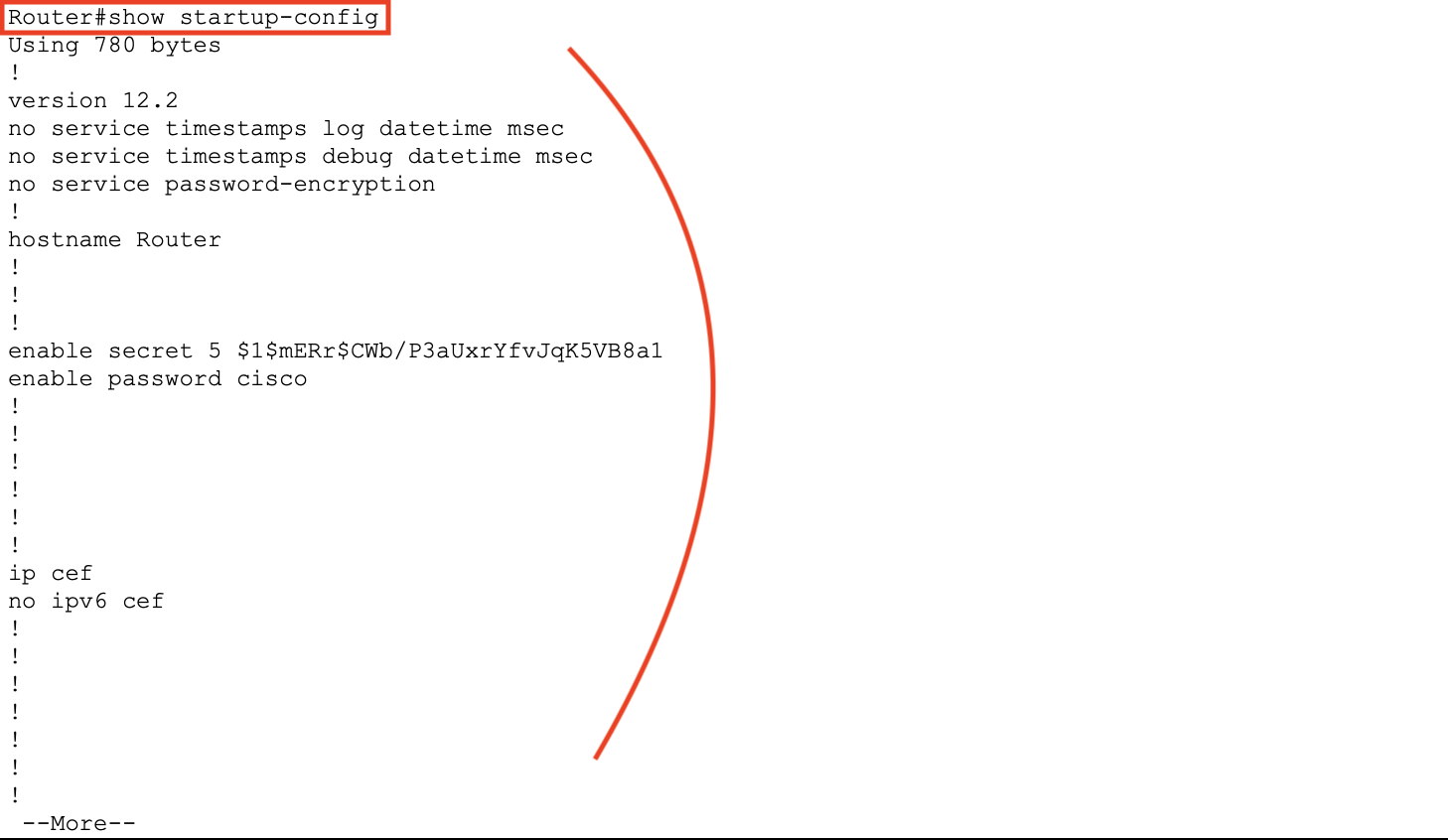

기본 값으로 설정된 Windows서버에서 새로운 계정 추가 시,

패스워드를 지정할 때 별도의 제한이 없어서 '1234', '1', 'password' ... 등의

예측하기 쉬운 문자(Easy-Passphrase)로의 설정이 가능했었다.

이 부분도 역시 로컬 보안 정책을 통하여 일괄적으로 규제를 걸어줄 수 있다.

(위 그림의 경우 최소 암호 길이를 기존 '0'에서 '5'로 변경 후 저장함)

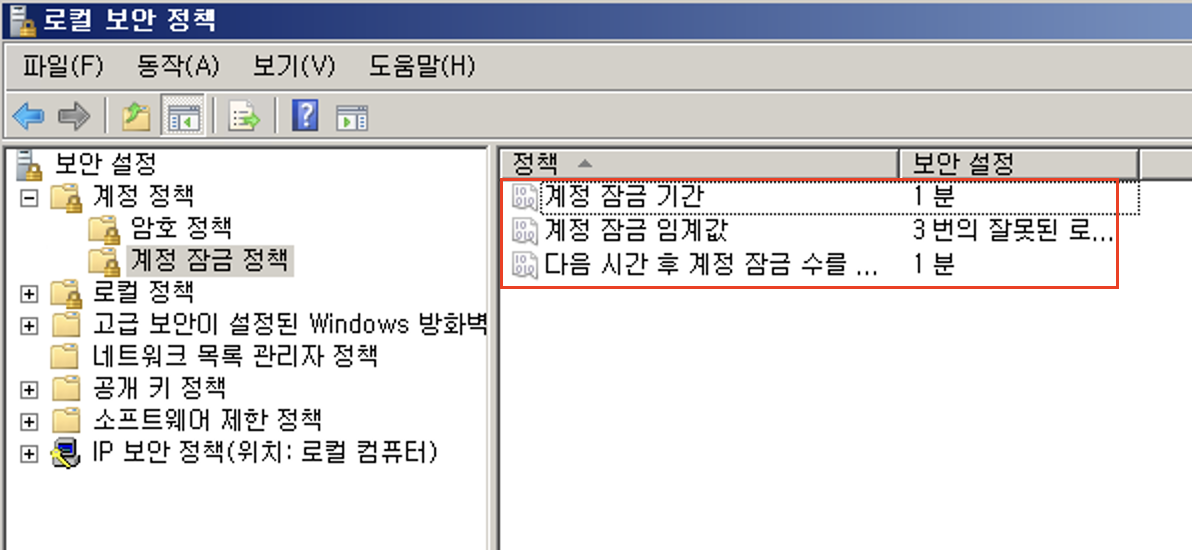

위의 그림에 해당하는 정책 설정은 로그온 과정에서 N회 이상 틀린 값을 대입하였을 때

일정 시간동안 해당 계정을 잠금상태(Lock)로 전환시키는 옵션으로,

Linux 시스템에서의 Fail2ban과 유사한 동작을 수행하는 정책 설정이다.

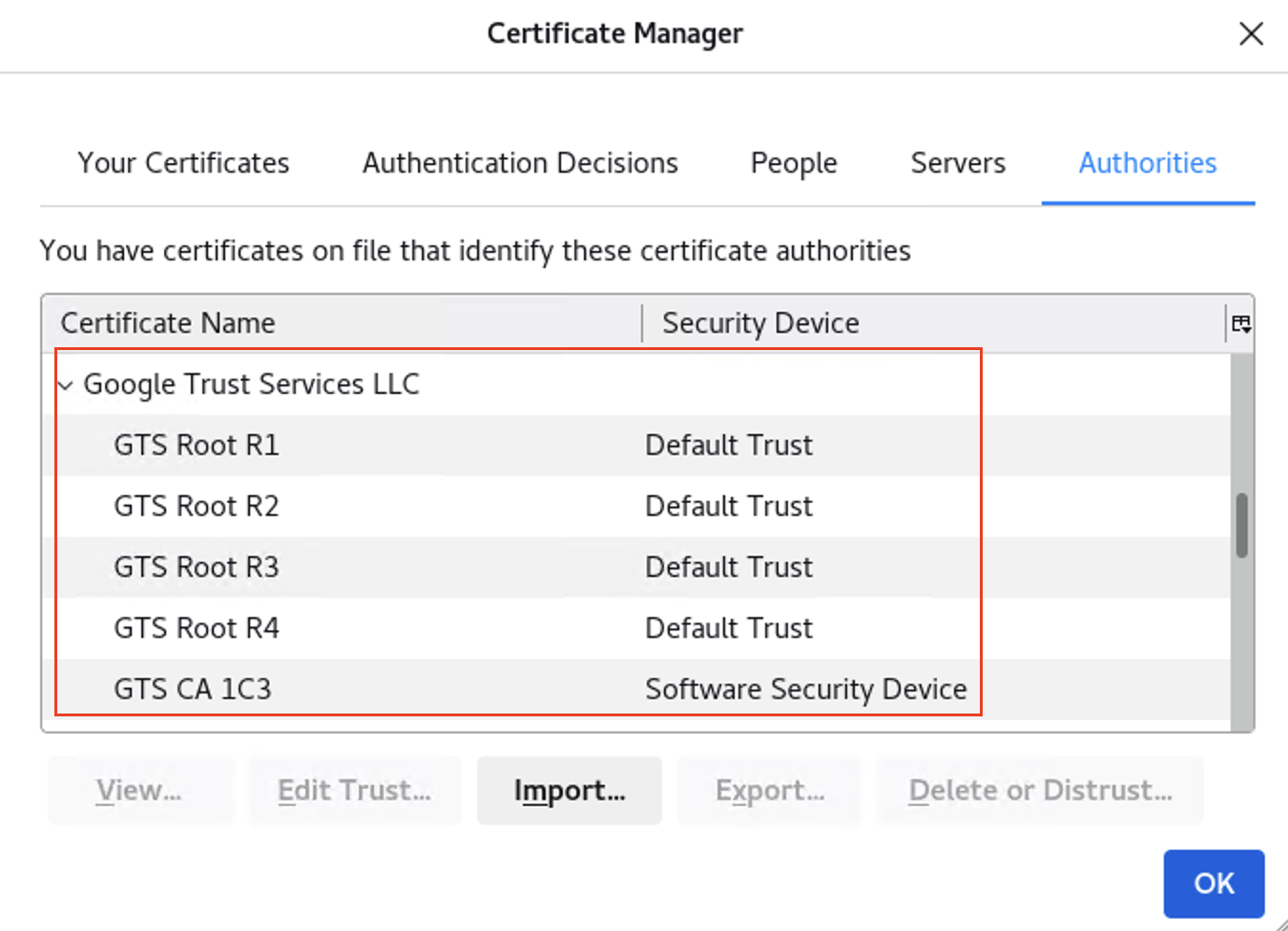

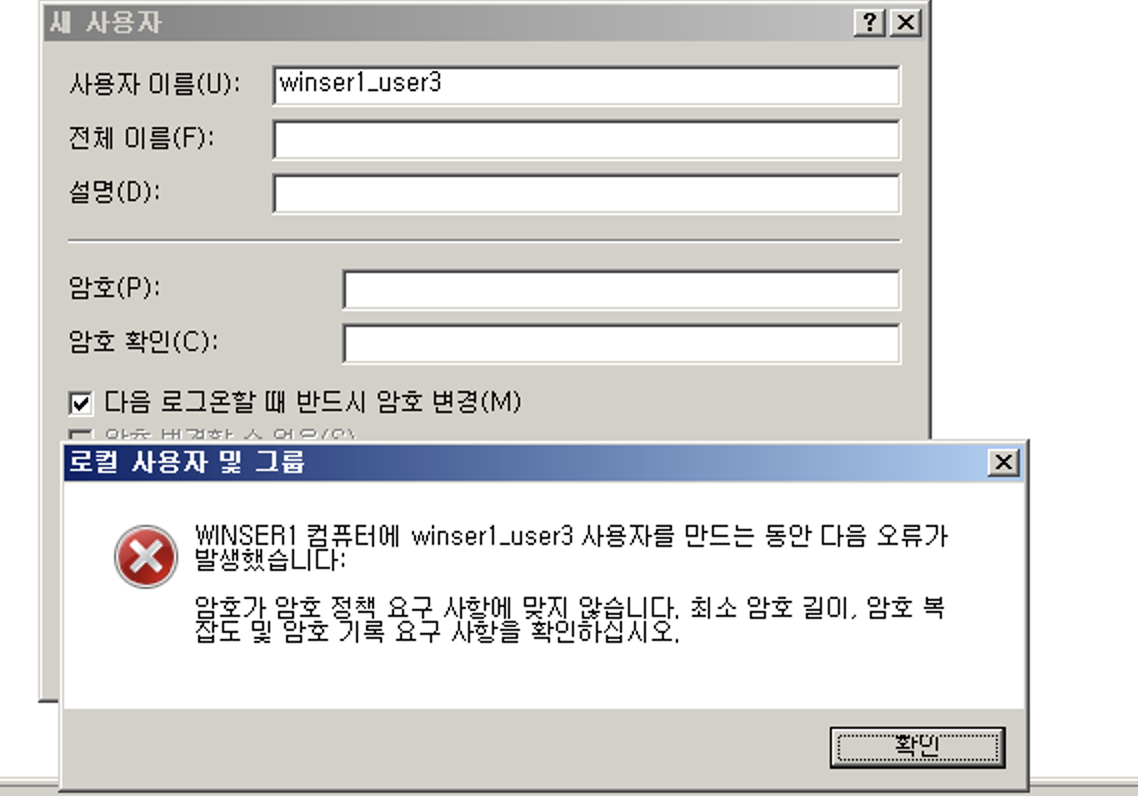

앞에서 설정된 내용을 기반으로하여 어떤 식으로 동작하기 위해서

설정된 정책에 위배되는 동작을 수행하였음

위 사진은 '암호 정책'에서 암호의 최소 문자 길이를 5문자로 설정한 뒤,

1자리수의 문자만으로 비밀번호 생성을 시도 하였을 때 나타나는 경고문

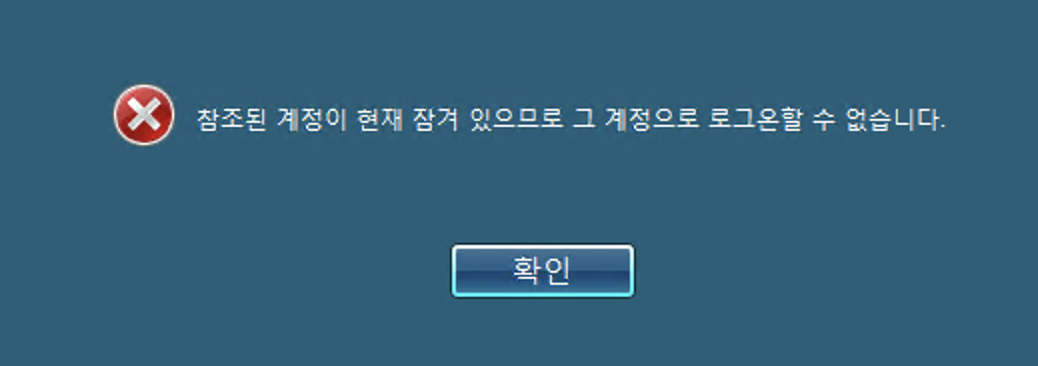

위의 사진은 '계정 잠금 정책'에서 설정 되었던 내용으로

로그온 시 3회 이상 특정 유저에 대한 패스워드 입력값이 틀렸으므로

앞에서 설정한 시간인 1분 동안 계정이 '잠금 상태'로 전환된 것을 확인할 수 있다.

'Windows_System' 카테고리의 다른 글

| [Windows]Password_Reset_Disk (0) | 2023.03.02 |

|---|---|

| [Windows]Windows_Remote_Desktop (0) | 2023.02.28 |